Je infrastructuur vanuit het perspectief van een hacker

Eerder heb ik het over de menselijke kant van beveiliging gehad en je kan daar over discussiëren, maar ik zie dat als de eerste laag van beveiliging. De tweede laag is dan techniek, al zullen de verschillende leveranciers van tooling daar wellicht anders over denken.

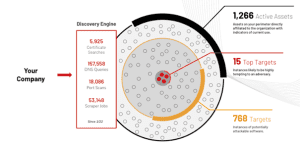

De attack surface van een organisatie, dat wat aangevallen kan worden dus, groeit sneller dan securityteams kunnen bijhouden. Je moet continu weten wat er naar buiten toe open staat én waar aanvallers waarschijnlijk gaan toeslaan!

Attack Surface Management, wat is dat eigenlijk?

Ik heb wat inspiratie opgedaan bij Randori, sinds een paar maanden onderdeel van IBM, en daar zeggen ze het ongeveer zo:

Attack Surface Management (ASM) biedt het perspectief dat een hacker heeft op de buitenkant van een organisatie, dat wat ze kunnen of beter, dat wat ze hoogstwaarschijnlijk gaan aanvallen om binnen te komen. Dit doen ze door continu de systemen, services, IP-adressen, domeinen etc te monitoren die aanvallers zien wanneer ze je bedrijf aanvallen. Ook geeft zo’n systeem inzicht en rapportage in de kans dat bepaalde systemen aangevallen worden vanuit het perspectief van een aanvaller. Met 18 zero-day kwetsbaarheden in de eerste helft van 2022 is het fijn om te weten waar je je als eerste op moet richten. Een kwetsbaarheid is pas een risico als er ook misbruik van gemaakt kan worden!

Nog even op een rijtje, wat levert zo’n Attack Surface Management je op:

- Inzicht in de assets die zichtbaar zijn, inclusief die grijze of shadow-IT die niet in je Configurationmanagement staat, en dat continu, niet 1-malig!

- De risico’s van die assets op een rijtje. Niet alleen worden de assets geïdentificeerd maar er wordt ook gekeken welke het meest kans maken om aangevallen te worden (het hacker perspectief)

- Monitoring van wijzigingen waarbij het Attack Surface Management gekoppeld kan worden aan bestaande tooling om die wijzigingen door te geven.

Samengevat, Black-box verkenning van je assets vanuit het perspectief van een hacker, continu monitoren van wijzigingen, het ontdekken van shadow-IT, risk-based prioriteren en integratie met bestaande tooling.

Wat levert ASM op

Met goed ingericht Attack Surface Management heb je minder last van ruis, minder false positives dus, kun je beter prioriteren en reageren en door de integratie met bestaande tooling worden de problemen niet alleen geïdentificeerd, maar kan je ook meteen reageren! En die integratie is belangrijk, als je veranderingen detecteert die niet door je changeproces zijn gegaan moet je daar iets mee, als je bij de detectiefase nieuwe IT ontdekt, dan moet je daar ook iets mee. Bestaande Change- en Configurationmanagement processen en tooling moeten op orde zijn, Attack Surface Management kan je dan gebruiken om dat te verrijken en/of de kwaliteit ervan te controleren.

Toch weer tooling?

Ja, tooling, nee, geen Haarlemmerolie, maar het helpt je wel om niet het laaghangend fruit voor hackers te zijn en, in de mega-klus die bedrijven hebben om de basis op orde te krijgen, parallel het risico om gehackt te worden toch te verlagen.

Attack Surface Management dus, een hackers perspectief op je organisatie, de volgende stap in je cybersecurity defense?

Omdia Analyst Summit

Vandaag een hele dag over data-analyse georganiseerd door Omdia, een onderwerp waar ik zeker niet genoeg over weet dus ik ben heel benieuwd wat ik allemaal ga leren. Deel ik uiteraard morgen met jullie!

Kruip in de huid van de hackers en stay safe!

Neem contact op: Contact